Bezpieczeństwo w sieci to temat o umiarkowanej popularności, który prawdziwy rozgłos zyskuje dopiero w momentach wielkich przekrętów, czy spektakularnych ataków hakerskich. Tak się składa, że przyszło nam żyć w ciekawych czasach. W tym obszernym felietonie zamierzamy przejść przez najważniejsze historie, anegdoty i sytuacje, które związane są z cyber security. Z pewnością kilka z nich będziesz kojarzyć, inne mogą wprawić Cię w osłupienie.

Gwałtowny rozwój technologii, ingerującej w coraz to więcej sfer naszego życia, czy branża IoT (Internet of Things – Internet Rzeczy). Wszystko to zmierza do tego, iż w całkiem niedalekiej przyszłości każde urządzenie, z którego korzystamy na co dzień, będzie podłączone do sieci. Wiąże się z tym wiele korzyści, jednak drugie tyle zagrożeń, którym to w ramach wyjątku tym razem poświęcimy zdecydowanie więcej uwagi. Ilości danych, które przetwarzają komputery na całym świecie, przechodzi ludzkie pojęcie i nie ma sensu się nad tym zatrzymywać. Najbardziej istotne w tym wszystkim jest ich przeznaczenie oraz to, iż obecność technologii w naszym codziennym życiu wykształciła nową postać – hakera.

Z wielkimi możliwościami idzie wielka odpowiedzialność

Zacznijmy od zupełnych podstaw, czyli zrozumienia pojęcia, które większość osób w dalszym ciągu źle pojmuje. Nowe technologie (a przede wszystkim ich rozwój) wymagają, siłą rzeczy, ludzi biegłych w temacie, osób o niebanalnych umiejętnościach informatycznych (jeśli mówimy o rozwoju innowacyjnych projektów, czy skomplikowanych systemów IT). Haker to właśnie osoba, która świetnie porusza się w meandrach internetu, najczęściej zna wiele języków programowania i dobrze rozumie działanie systemów operacyjnych, szczególnie tych z rodziny Unix (np. Linux).

Jak wszędzie, z wielkimi umiejętnościami idzie w parze pokusa nadużycia. W mainstreamowych mediach pojęcie haker ma najczęściej wydźwięk negatywny i kojarzy się z osobami, które wyszukują i wykorzystują dziury bezpieczeństw w oprogramowaniu, dzięki czemu uzyskują dostęp do zabezpieczonych zasobów, takich jak dane kont bankowych, prywatne maile, czy inne poufne informacje, które mogą mieć istotną wartość w przypadku wyjścia na światło dzienne.

Innymi słowy, powszechnie hakerów uważa się za cyberprzestępców, co jest nie do końca zgodne z prawdą, ponieważ etyka hakerska zabrania łamania zabezpieczeń. Ktoś, kto celowo łamie dostęp do zamkniętego oprogramowania serwerów to cracker, sensu strico.

Haker to nie “ten zły”, a jedynie osoba z bardzo dużymi umiejętnościami informatycznymi. W jakim celu je wykorzysta – to już zupełnie inna sprawa. Najwyższym poziomem umiejętności wyróżniają się Ci spośród hackerów, którzy wymyślają nowe, nieznane dotąd metody łamania zabezpieczeń, czy rozprzestrzeniania się wirusów internetowych.

Ci źli, to tak zwane “czarne kapelusze”, czyli osoby działające po prostu poza literą prawa, nie informują nikogo o wykrytych zagrożeniach, co gorsza, wykorzystujący je w nielegalny sposób. Aczkolwiek warto jest poświęcić miejsce również tym “dobrym”, czyli “white hat”, którzy nie wyrządzają szkód. Odkryte luki w zabezpieczeniach zgłaszają do autorów, aby załatali je, to najczęściej profesjonalni audytorzy, inni z nich robią to typowo dla pieniędzy, ponieważ bardzo często sowicie wynagradza się takie osoby za wynajdywanie dużych luk w systemie. W końcu lepiej przeciwdziałać, niż leczyć.

Anonymous

Wymieniając hakerów i odróżniając tych złych od dobrych, nie sposób nie wspomnieć tutaj o najbardziej prestiżowej grupie, która wyłoniła się kilka lat temu. Chodzi o owianą tajemnicą międzynarodową sieć hakerów – Anonymous. To grupa ludzi, którzy robią co chcą, nikogo nie pytając o zdanie. Wyrządzając najczęściej szkody przede wszystkim tym, którzy na to zasługują – według ich własnego mniemania. Niektóre z ich akcji mają natomiast charakter żartobliwy, wymierzone w totalitarne reżimy np. Korei Północnej. Jednym z ich haseł przewodnich jest “Obywatele nie powinni bać się swoich rządów. Rządy powinny bać się swoich obywateli”.

Podczas swoich akcji, wspierali Irańczyków protestujących przeciw fałszerstwom wyborczym, zakładając dla nich stronę do bezpiecznej wymiany informacji. Ponadto od początków tak zwanej Arabskiej Wiosny w 2011 roku, Anonymous hakowali strony reżimów, przeciwko którym buntowało się społeczeństwo, czy też ujawniając tajne, kompromitujące materiały.

Niestety Anonymous nie zawsze działają w pełni etycznie. Tak też było podczas YouTube Porn Day, który zorganizowali w 2009 roku, wrzucając ogromne ilości filmów dla dorosłych na znak protestu przeciwko usuwaniu teledysków przed administratorów.

Innym razem, wspierając blogera, który relacjonował shakowanie PlayStation 3. Dokonał tego po 2 latach, za co firma pozwała go do sądu. Anonymous i tym razem nie pozostali bierni – podczas “operacji Sony” wykradli adresy mailowe, hasła i dane 100 milionów użytkowników. Upublicznili również dane 13 tysięcy kart kredytowych i 11 tysięcy rachunków bankowych. Bezpośrednie straty Sony oszacowało na ponad 170 milionów dolarów.

Od czego to się wszystko zaczęło?

Zacznijmy jednak od początku, nie od razu przecież powstała grupa Anonymous. Zapraszamy do poznania pierwszych wirusów, których historie bywały bardzo przewrotne, niemal zawsze posiadając to drugie dno.

Twórcy tak zwanych “koni trojańskich”, czy innych robaków, którzy tworzą skrypty rozsyłające wirusy drogą e-mailową, to w dalszym ciągu chleb powszedni – ze względu na to, iż naiwność użytkowników w internecie jest cały czas znacznie większa niż w świecie rzeczywistym. Jednak obecnie hakerzy mają znacznie większe pole do popisu, właśnie ze względu na to, jak bardzo technologie przenikają nasze życie codzienne. Niemal wszystkie dane mogą zostać wykorzystane przeciwko nam. Kto po raz pierwszy wpadł na to aby spróbować skutecznie uprzykrzyć życie znacznej grupie użytkowników sieci?

Przeprowadzimy Was teraz chronologicznie przez wszystkie najważniejsze wydarzenia związane z przestępczością w sieci, które niebagatelnie przyczyniły się do powstania pojęcia cyber security.

Późne lata 80-te: Pierwszy robak komputerowy (oraz syn pewnego ważnego szefa)

W 1989, Robert Morris stworzył coś, co obecnie określa się jako pierwszy, komputerowy robak. Był on raczej przeciętnym i nie wyróżniającym się doktorantem na wydziale informatyki Uniwersytetu Cornell, a także, co przy całym kontekście nie powinno umknąć naszej uwadze – synem szefa programistów w NSA (National Security Agency), czyli amerykańskiej wewnętrznej agencji wywiadowczej, odpowiedzialnej między innymi za zadania związane z wywiadem elektronicznym.

To instytucja, która powołana została jako tajna. Do tego stopnia, że nawet cywilnych pracowników agencji obowiązywały bardzo restrykcyjne ograniczenia, takie jak korzystanie z dentystów sprowadzonych i “prześwietlonych” przez biuro NSA. To jedne z wielu obostrzeń, które doprowadziły do żartobliwego rozwinięcia skrótu NSA jako No Such Agency (czyli: nie ma takiej agencji). Instytucja odpowiedzialna była za tajne działania i inwigilacje najwyższego szczebla, między innymi podsłuchiwania rozmów Leonida Breżniewa z najwyższymi radzieckimi politykami, czy nagrania rozmów telefonicznych Pablo Escobara w 1988 roku, które pozwoliły zlokalizować miejsce jego pobytu i przyczyniły się do jego pojmania.

Biorąc to pod uwagę, wyobraźmy sobie, że poważny syn, bardzo poważnego szefa najbardziej tajnej agencji w USA, został twórcą pierwszego w historii wirusa komputerowego. Absurd? Mało powiedziane.

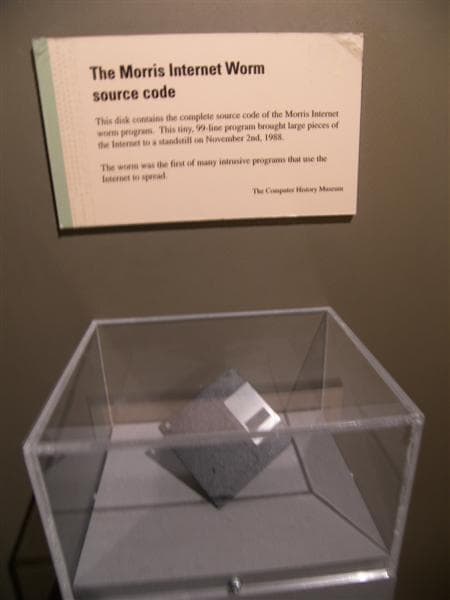

Zdjęcie: dyskietka z “Robakiem Morrisa”, która obecnie jest eksponatem w bostońskim Muzeum Technologii.

Jak to w życiu bywa, wiele tego typu przełomowych “odkryć” jest dziełem przypadku, lub nawet efektem odwrotnym do zamierzonego. Niemal podobnie miało być również w tej sytuacji, ponieważ Morris stworzył program, który pokazać miał słabości zabezpieczeń systemu. Robert napisał w tym celu samopowielający się kod, który w teorii miał być kompletnie niegroźny, zajmował niewiele zasobów procesora i nie powodować miał jakichkolwiek komplikacji w systemie, a dodatkowo miał być zupełnie niewidoczny dla użytkowników oraz administratorów. Brzmi jak definicja idealnego wirusa, choć Morris nie mógł tego jeszcze wiedzieć.

Celem syna NSA było wskazanie, że robak może przenieść się z komputera na inny komputer, po co? Aby uświadomić adminom słabość ich systemów. Forma działania banalna, a robak wykorzystywał błędy w oprogramowaniu oraz odgadywał proste hasła użytkowników.

2 listopada 1988 roku Robert postanowił wypuścić swojego robaka do internetu. Uruchomił go anonimowo około godziny 20:00 na jednym z serwerów uniwersytetu Harvarda. Jego wirus miał pewną cechę, która była przyczyną wszystkich problemów – powielał się w 1 na 7 przypadków i uruchamiał nowy proces na już zainfekowanym komputerze. Wszystko miało być tylko wersją demonstracyjną. Niestety, nie było.

Obliczenia Roberta Morrisa okazały się zupełnie błędne, kod był niedoskonały, a już po kilku godzinach od wykrycia wirusa, na komputery nie mogli dostać się nawet administratorzy. Na nic zdało się powtórne resetowanie serwerów, ponieważ robak błyskawicznie je infekował. Robert szybko zorientował się, że jednak wszystko wymknęło się spod jego kontroli, rozesłał anonimowo rozwiązanie problemu po sieci. Niestety administratorzy nie mieli możliwości, aby je odczytać, ponieważ ich komputery były zainfekowane. Po kilku dniach eksperyment przerodził się w prawdziwy kryzys, nad którego zażegnaniem pracowali administratorzy i informatycy z tysięcy placówek w całych Stanach Zjednoczonych.

Dopiero 10 listopada udało się przywrócić normalne funkcjonowanie sieci. Infekcji uległo 6 tysięcy komputerów, co stanowiło na tamten czas 10% wszystkich urządzeń podłączonych do internetu, a całkowite straty wyliczone zostały na nawet 100 mln dolarów. Robert Morris, poczuł się do odpowiedzialności i przyznał do stworzenia wirusa oraz rozprzestrzenienia go po sieci, za co został skazany na grzywnę 10 tys. dolarów, 400 godzin prac społecznych, a także 3 lata obserwacji sądowej.

Można dywagować nad motywacjami, jakie towarzyszyły Robertowi, był doktorantem, studiował informatykę, najprawdopodobniej miał dobre zamiary. Jednak nie można wykluczyć tego, iż chciał również nieco zaimponować ojcu? Jak to się skończyło, wszyscy już wiemy, dlatego na pozytywną reakcję taty-szefa National Security Agency nikt liczylibyśmy.

Jednak jedno jest pewne, w porównaniu do niego, z pewnością na trwałe zapisał się na kartach historii security – lecz tej cybernetycznej, której czas miał dopiero nadejść. Robert Morris był pierwszą osobą kiedykolwiek postawioną przed sądem i oskarżoną o przestępstwo w Internecie. Obecnie wykłada na MIT, najlepszej uczelni technologicznej na świecie. Los to figlarz.

Lata 90-te: Globalne wirusy. Melissa i I LOVE YOU

Robert Morris przetarł szlak, którym odtąd zaczęło podążać wielu. Wirusy zaczęły wręcz “viralowo”, obiegać nagłówki największych gazet, przede wszystkim z tego powodu, iż stanowiły pewne nowum, a także ze względu na ich globalną, niespotykaną dotychczas skalę.

26 marca 1999 roku na świat przyszedł pierwszy wirus pocztowy o niewinnej nazwie Melissa. Była to niewątpliwie jedna z największych epidemii w historii internetu, wirus, który wykorzystywał luki w zabezpieczeniach poczty elektronicznej i dotknął setki tysięcy osób. Forma działania ponownie była banalna, ludzie otrzymywali bowiem wiadomość z tytułem “Important Note”, która zawierała załącznik Word. Po kliknięciu wysyłała się z automatu do 50 osób z listy kontaktów. Nadawcą był znajomy, dlatego nikt nie podejrzewał, że może być to coś groźnego.

Rozprzestrzenił się dosłownie na całym świecie, dotykając kraje od USA przez Francję, Indonezję czy Katar. Spowodował straty w wysokości 1,1 miliarda dolarów, dotykając ponad 100 000 komputerów. Nie niszczył ani nie wykradał żadnych danych, po prostu uniemożliwiał korzystanie ze skrzynki emailowej, co spowodowało, że nawet Microsoft przez pewien czas wyłączył globalnie możliwość korzystania ze swojej poczty.

Co warte podkreślenia jak na tamte czasy, twórca wirusa, David Lee Smith z New Jersey został złapany niemal błyskawicznie, ponieważ już po 4 dniach. Skazany na drakońską karę 10 lat pozbawienia wolności, która następnie została zamieniona na 20 miesięcy. W jaki sposób wpadł? Dzięki zapomnianej i niedocenianej funkcji MS Word, który zachowywał nazwę autora pliku we właściwościach dokumentu. Jedne z kopii, które David Lee Smith umieszczał na grupach dyskusyjnych, posiadały jego dane. Reszta była już tylko formalnością dla FBI.

I LOVE YOU

Zaledwie rok później, dokładnie 4 maja 2000 roku, świat zaraził kolejny, jeszcze większy wirus, prawdopodobnie najpopularnieszy w historii. Rozprzestrzeniał się w skrzynkach mailowych na zachód, jako że pracownicy biurowi odczytywali wiadomości, przychodzące z zaufanych źródeł od osób ze wschodu, którzy wcześniej zaczęli pracę. Tym samym od Filipin, po Hong Kong, przez Europę, aż dotarł do USA.

Zdjęcie: Widok maila, który w 2000 roku został wysyłany przez wirus I LOVE YOU

Tym razem jednak z jeszcze bardziej wyrafinowanym tytułem wiadomości, od którego to wzięła się jego nazwa – “kocham cię”. Dokładnym tematem była treść jak na powyższym zdjęciu: „ILOVEYOU” oraz załącznik „LOVE-LETTER-FOR-YOU.TXT.vbs”, Po złapaniu przynęty i otwarciu załącznika, wirus wysyłał kopie wszystkich osób z książki kontaktów ofiary, bezczelnie podszywając się pod nią. Co więcej, dokonywał również groźnych zmian w systemie.

Także romantycznie było tylko na początku. Epidemia w ciągu jednego dnia rozprzestrzeniła się na cały świat, zarażając w ciągu kolejnych dziesięciu nieprawdopodobną liczbę 50 milionów komputerów, co stanowiło na tamten czas 10% wszystkich, które miały dostęp do internetu, powodując gigantyczne straty w wysokości ponad 5 miliardów dolarów. Co ciekawe – wyłącznie komputery z systemem Windows były podatne na atak. Nie trzeba zatem wspominać, jak bardzo dotkliwy wizerunkowo był to atak dla imperium Billa Gatesa.

Twórcami była dwójka Filipińczyków, 23 oraz 27-latek. Ramones oraz Guzman, dwójka studentów wyrzuconych z Politechniki w Manilii, którzy dali upust swojej frustracji na 50 milionach Bogu ducha winnych ludzi. Co ciekawe, De Guzman został wyrzucony na kilka dni przed przed zakończeniem ostatniego roku studiów, po tym jak promotorzy odrzucili jego propozycję tematu obrony, podczas której zamierzał zademonstrować działanie koni trojańskich do wykradania loginów i haseł użytkowników w sieci.

Jeszcze większym paradoksem wydaje się być fakt, iż obaj sprawcy całego zamieszania zostali wypuszczeni niemal natychmiast na wolność, ponieważ na Filipinach nie istniało w tym czasie jakiekolwiek prawo, zakazujące tworzenia złośliwego oprogramowania typu malware (malicious „złowrogi” + software „oprogramowanie” ). Rząd Filipin wziął się szybko do roboty i już po 2 miesiącach po tej bezprecedensowej w swojej skali epidemii wprowadził niezbędne regulacje prawne.

Największym i prawdopodobnie jedynym wygranym całej tej historii okazał się Narinnat Suksawat 25 latek z Tajlandii, który jako pierwszy napisał program, który naprawiał wszystkie szkody po wirusie ILOVEYOU, a także przywracał wszystkie utracone przez niego dane. Opublikował go już 24 godziny po wybuchu epidemii, a 2 miesiące później dostał pracę w firmie Sun Microsystems w Kalifornii, zajmującej się cyberbezpieczeństwem.

Cyber security to gigantyczny trend

Jakie firmy padają ofiarami ataków? Na powyższych przykładach widać to dosyć dobitnie – te największe. Dlaczego – przecież z reguły mają najlepsze zabezpieczenia. Odpowiedź jest również dość prosta. To one są najbardziej atrakcyjne, stanowią swojego rodzaju wyzwanie dla hakerów, a także posiadają największe ilości danych, które mogą być wykorzystane do nielegalnych celów. Analogicznie – topowe firmy są w stanie wiele zapłacić za odblokowanie dostępu do swojego systemu, w przypadku gdy każdy dzień generuje miliony dolarów strat.

Pomyłkę programisty, błąd w kodzie nawet wrzucony na produkcję, zawsze można naprawić. To wciąż bywa kosztowne, jednak nie powoduje tak gigantycznych strat jak ataki wymierzone w najsłabszy punkt całej infrastruktury. Dla przypomnienia, Sony na tylko na jednym z ataków Anonymous straty wyceniane 170 milionów dolarów, nie licząc negatywnej opinii, która już na zawsze będzie rzucać cień na bezpieczeństwo danych użytkowników, którzy mogą zastanawiać się nad dokonaniem zakupów bezpośrednio przez PlayStation Store.

Wyciek milionów danych do kont mailowych, numerów kart kredytowych banków, czy loginów do popularnych serwisów społecznościowych. Dobrym przykładem jest tutaj atak na Linkedin w 2012 roku, gdzie pozyskano dane ponad 6,5 milionów osób, aby w 2017 w kolejnym ataku wykraść już 117 milionów adresów email w celu odsprzedaży ich na czarnym rynku. To niepowetowane straty, które zawsze bardzo mocno rzutują na wizerunek danej marki i koszty liczone w dziesiątkach, a czasem setkach milionów dolarów.

Przy tak wielkiej konkurencji nawet największych firm nie stać na utratę wizerunku, wiąże się to z największym możliwym ryzykiem, utraty swojej pozycji na rynku.

W 2016 roku hakerzy w Korei Północnej odkryli niedoskonałości w systemie płatności SWIFT, przez co ukradli 81 milionów dolarów z Centralnego Banku Bangladeszu oraz z Nowojorskiego Banku Rezerwy Federalnej.

Po każdym tego typu incydencie jak w przypadku Sony, Linkedin czy Microsoft, czy też włamań do systemów finansowych banków, marki mają coraz większą świadomość potencjalnych zagrożeń i starają się na nie reagować – zatrudniając najlepszych specjalistów od cyberbezpieczeństwa, które to muszą zapewnić swoim klientom, czy użytkownikom.

Praca w cyber security

Potencjalne straty liczone są coraz częściej w setkach milionów dolarów, ilość danych rośnie w gigantycznym tempie, a do tego coraz więcej urządzeń jest podpiętych do wspólnej sieci. Stąd też wysokiej klasy specjaliści, którzy potrafią błyskawicznie zareagować w stanie zagrożenia i trafnie zdiagnozować potencjalny atak oraz zabezpieczyć całą infrastrukturę, stanowią niebagatelny kapitał dla każdej firmy.

Pracę związaną z cyberbezpieczeństwem można znaleźć na wielu płaszczyznach. Na początku kariery może to być rola testera zabezpieczeń, dla którego to głównymi zadaniami będzie:

- prowadzenie testów penetracyjnych

- ocena podatności oraz ich wpływu na aplikacje oraz infrastrukturę IT

- wdrażanie wymogów i przyjętych dla danej branży standardów bezpieczeństwa

Inną rolę spełnia z kolei Specjalista z zakresu bezpieczeństwa funkcjonalnego, na którego barkach może spoczywać między innymi:

- Definiowanie nowych systemów bezpieczeństwa,

- Tworzenie konceptów bezpieczeństwa, specyfikacji zabezpieczeń,

- Nadzór nad tworzeniem specyfikacji oraz wdrażaniem projektów

Architekt zabezpieczeń to rola wymagająca znacznie większego doświadczenia. Wiąże się ona również z bardziej odpowiedzialnymi obowiązkami, takimi jak:

- badanie nowych mechanizmów i testowanie najnowszych technologii zw. z cyber security

- powiększanie wiedzy na temat pojawiających się nowych zagrożeń

- przekazywanie zespołom wskazówek dotyczących naprawy w możliwie najszybszy sposób

- tworzenie “mapy drogowej” technologii zabezpieczeń w firmie

Stanowiska te wymagają znajomości zagadnień związanych z bezpieczeństwem w sieci na poziomie technicznym, czy też znajomości mechanizmów powstawania luk bezpieczeństwa w infrastrukturze IT, czy w aplikacjach webowych. tj. SQL Injection, Cross-Site Scripting i innych zamieszczonych na liście OWASP Top 10 Vulnerabilites (Link w tym miejscu). Choć oczywiście, większość wiedzy przychodzi wraz z praktyką i doświadczeniem.

Kto zatrudnia w cyber security?

Mowa tu szczególnie o tych, którzy przechowują wrażliwe dane, czyli instytucje finansowe jak brokerzy giełdowi, banki, czy serwisy aukcyjne jak Allegro, Ebay czy Amazon, społecznościowe typu Facebook, Linkedin, lub serwisy pocztowe jak Hotmail, Onet, czy WP. To również dostarczyciele oprogramowania jak Microsoft, Intel oraz Oracle, czy firmy specjalizujące się stricte w zabezpieczaniu innych – jak Kaspersky, Avast lub Norton Internet Security.

We wszystkich tych firmach, a są to najczęściej globalne marki, jest miejsce dla specjalistów od cyber security. Żyjemy w czasach, w których nie potrzeba już czołgów, aby skutecznie pozbawić kogoś dostępu do energii elektrycznej czy zakłócić funkcjonowanie telekomunikacji, a ataki na infrastrukturę związaną z autonomicznymi samochodami w niedalekiej przyszłości mogą doprowadzić do zagrożenia życia tysięcy ludzi.

Internet to źródło ogromnych możliwości, a także zagrożeń, nie tylko prywatnych, lecz również państwowych. Ktoś będzie musiał stać na straży w każdej z tych firm, stąd też popyt na specjalistów od cyberbezpieczeństwa z pewnością nie zmaleje.

Artykuł powstał dzięki:

Coders Lab

Łącząc doświadczenie edukacyjne ze znajomością rynku pracy IT, Coders Lab umożliwia szybkie i efektywne zdobycie pożądanych kompetencji związanych z nowymi technologiami. Skupia się się na przekazywaniu praktycznych umiejętności, które w pierwszej kolejności są przydatne u pracodawców.

Wszystkie kursy odbywają się na bazie autorskich materiałów, takich samych niezależnie od miejsca kursu. Dzięki dbałości o jakość kursów oraz uczestnictwie w programie Career Lab, 82% z absolwentów znajduje zatrudnienie w nowym zawodzie w ciągu 3 miesięcy od zakończenia kursu.

+48 22 222 5000 Złota 59 CONNECTIS_ jest spółką technologiczną świadczącą usługi z zakresu outsourcingu specjalistów, zespołów projektowych oraz procesów IT. Współpracujemy na szeroką skalę z liderami branżowymi w całej Europie z sektora m.in. finansowego, IT, konsultingowego, ubezpieczeniowego, energetycznego oraz telekomunikacyjnego. Codziennie wspieramy ich ponad 350 specjalistami w strategicznych projektach informatycznych.CONNECTIS_

office.pl@connectis.pl

00-120 Warszawa

CONNECTIS_ łączy wyjątkowe doświadczenie, kompleksową znajomość branży oraz kompetencje specjalistów z klientami, aby pomóc im usprawniać projekty informatyczne i zwiększać wydajność procesów biznesowych.

Zostaw komentarz